数据统计政府、IT、医疗行业最易受到网络病毒攻击

本文来自微信公众号星河互联(ID:xinghehulian),作者:星河研究院。

今年上半年,勒索病毒全球肆虐,为各大企业和机构敲响了网络安全的警钟。我国是遭受网络攻击的重灾区,据监测,2016年合计给企业造成的真实损失远远超过百亿元。

近日,全球领先的安全公司Positive Technologies发布了2017年第二季度对Web应用进行的攻击的统计数据。描述了最常见的攻击类型以及攻击的目标、强度和时间分布,还包含行业统计。通过这些信息,公司和组织可以在后续的web应用开发和维护中更针对性地对抗网络威胁。

要点:

跨站脚本攻击和SQL注入是最常见的攻击类型;

政府、IT、医疗、教育、能源和制造公司最常受到攻击;

企业设计安全措施时,要考虑攻击者活动高峰期;

由于新出现的内容管理系统中的漏洞,预计下季度攻击次数将会上涨;

及时的软件更新和主动措施,才能形成有效保护。

1、跨站脚本攻击和SQL注入最常见

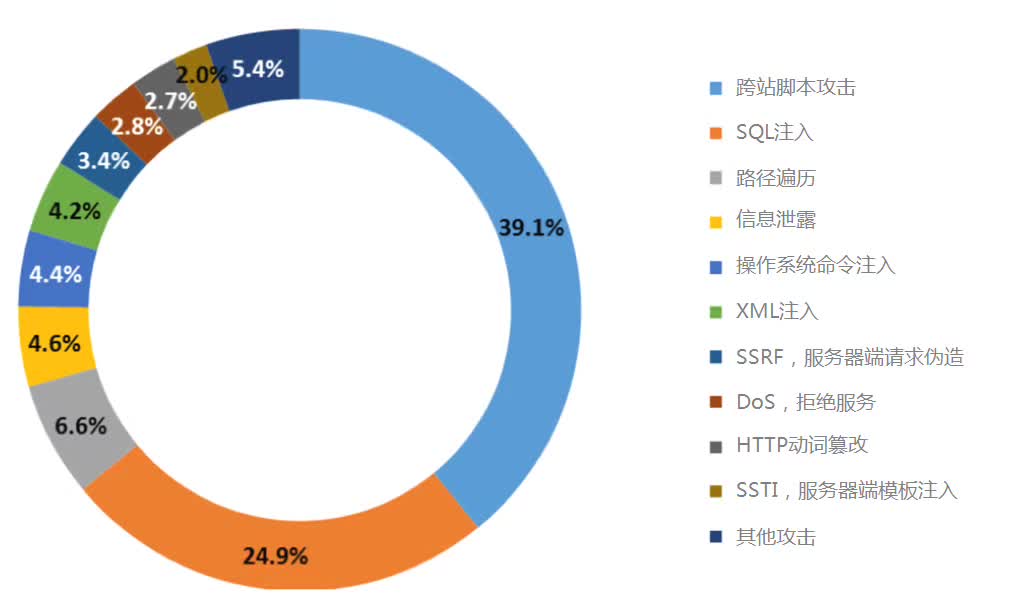

在2017年第二季度,跨站脚本攻击(Cross-Site Scripting)是最常见的攻击类型,占总威胁量的近40%。SQL注入(SQL Injection),用于访问敏感信息或运行操作系统命令从而进一步渗透系统,占总攻击数的约四分之一,与第一季度持平。

我们预计跨站脚本攻击和SQL注入将继续占有web应用总攻击量的一半以上。此外,第二季度的频繁攻击列表还包括信息泄漏(Information Leak)和XML注入(XML Injection),这两者都需要披露信息。

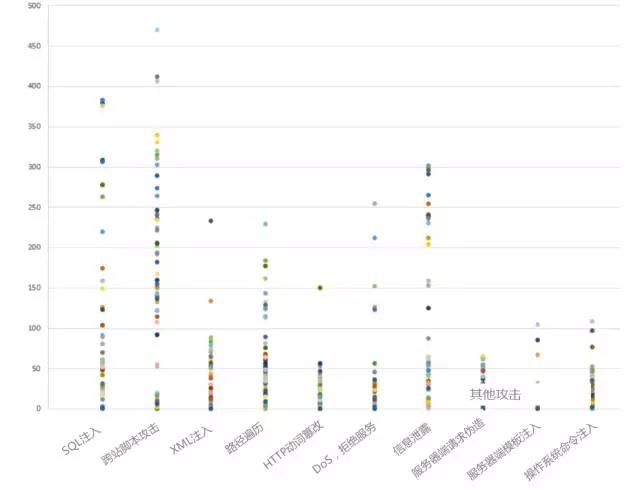

201年第二季度web应用攻击top10

2、政府、IT、医疗行业最易受到攻击

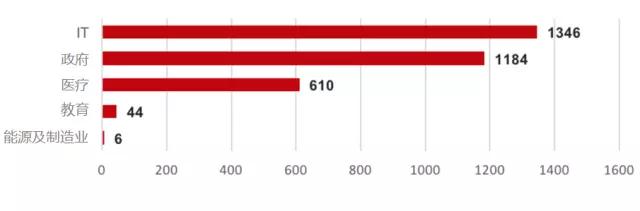

在每天的平均攻击次数方面,IT和政府领域领先,其次是医疗、教育、能源和制造公司。

与前几个季度相比,政府web应用的攻击次数在减少,这一趋势可能与web应用的性质有关:大多数网站都是提供信息,攻击者感兴趣的功能越来越少。

对制造业公司网站的攻击针对性比较强,基本都是由经验丰富的黑客进行,所以尽管这个领域的攻击次数很少,但这些攻击实际上是最危险的。

不同行业每天的平均攻击数量

下面我们来看看这些行业的web应用受攻击的情况。

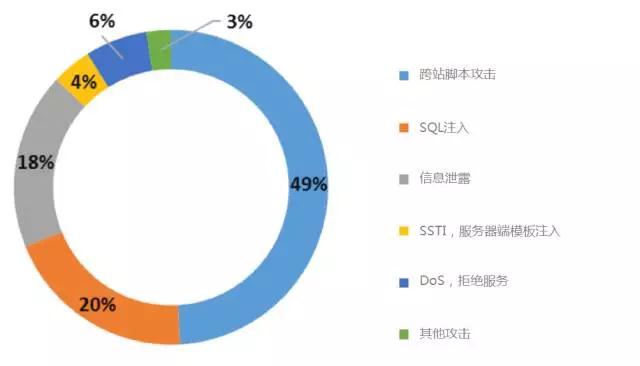

a.对政府的攻击大都是直接获取数据

与第一季度相似,对政府的大部分攻击都是用于直接获取数据。个人数据是政府部门拥有的最关键的资源,因此攻击倾向于直接关注数据库或应用程序的用户。因为政府网站会被用户高度信任,而这些网站的用户比其他领域的用户更不懂如何保证网络安全,因此当政府网站受到跨站脚本攻击时,就会很容易感染用户的计算机。

第二季度另一种常见攻击是信息泄漏,它利用各种web应用程序漏洞,以获取有关用户、系统本身和其他敏感信息的数据。

2017年第二季度政府行业web应用攻击top5

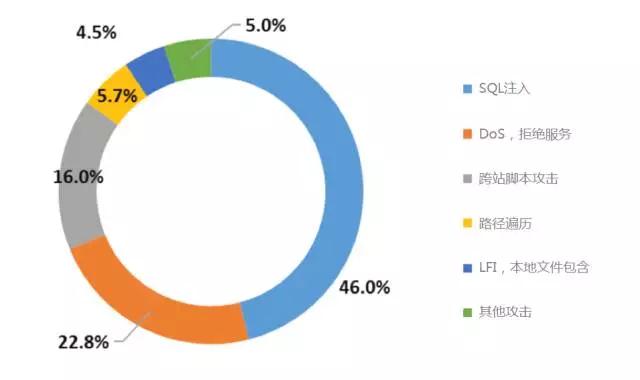

b、对医疗行业的攻击也主要是用于窃取信息

对医疗行业几乎一半以上的攻击是用来获取数据。医疗机构最近遭遇了几个重大的数据泄漏事件:

5月,一个叫做Dark Overlord的黑客组织公布了三个医疗中心的约18万名患者的病历记录;

另一个事件发生在立陶宛的整形外科诊所,超过2.5万张整容前后的照片(甚至包括裸照)被公布于众。黑客的本意是要从诊所和客户那里都进行勒索,金额分别为34.4万欧元和删除一条纪录2000欧元。

另一个受到攻击的是Molina Healthcare公司,约有500万患者的病历记录被公开。

大约有四分之一的攻击来自DoS拒绝服务攻击。现代医疗网络应用程序让患者有机会了解更多关于诊所及其服务的情况、安排医生见面或电话会诊、购买保险或服务,并能获得在线咨询。

在这些应用程序已经普遍被使用的情况下,DoS攻击不仅会损害公司的声誉,而且会对患者造成不便,甚至会对公司造成直接的经济损失。

2017年第二季度医疗行业web应用攻击top5

c、对IT企业的攻击会影响企业声誉

第二季度对IT行业企业最常见的攻击是跨站脚本攻击和SQL注入。这种攻击主要会影响IT企业的声誉。SQL注入可用于获得信息或有其他用途,例如羞辱企业网站等。跨站脚本攻击可以用于让用户工作站感染恶意软件。

教育机构的攻击通常用来访问数据(例如考试材料)或修改数据(例如考试结果)。在第二季度,超过一半的攻击都是用来获取信息,路径遍历(Path Traversal)是最常见的方法。还有几乎六分之一的攻击是针对操作系统命令的攻击。

而对于能源和制造业领域,攻击者的目标是获得对企业基础设施的全面控制。因此,最常见的攻击是运行任意操作系统命令并获取对服务器的控制,或获取有关系统的信息。相比之下,对用户的攻击很少。通过对目标公司的内部网络发起攻击,攻击者可以访问关键系统组件并干扰操作。

3、企业设计安全措施时,要考虑攻击者活动高峰期

我们来看一下随着时间的推移,一家公司平均每天遇到的每种类型的攻击次数。下图显示的是黑客使用的每个web应用攻击方法的频率和强度。

不同种类的攻击每天的平均攻击数量

跨站脚本攻击在整个季度持续高涨,每天记录100到250个。SQL注入在下面这个图表上也使非常明显的,每天的攻击量在40到200次。当查找由SQL查询输入过滤不足引起的漏洞时,攻击者往往会集中搜索。第二季度最强大的web应用攻击是通过强制所有可能的参数搜索SQL注入漏洞,攻击者发送的请求超过3.5万个。

与上一季度相比,攻击者的活跃程度略有下降。Web应用每天平均受到300-800次攻击,最低的时候是140次。单一公司在一天内的最大攻击次数为35135次,是上一季度顶峰数字的两倍,实际上所有这些攻击来自同一个IP地址。

在设计企业的安全措施时,最好要考虑到攻击者活动处于高峰期的时间。这些高峰时间可能与企业或者行业强相关。第二季度攻防的强度很稳定,但某些时间段的活动有所上升。特别是在非工作时间内进行攻击时,及时反应和预防需要智能的web应用保护工具,以及合格的安全事故负责人员。

4、及时的软件更新和主动措施才能形成有效保护

攻击者在整个第二季度都保持活跃的状态,然而与上一季度类似,与2016年同比略有下降。尝试访问敏感信息并攻击web应用用户是主要的攻击目的,政府机构和IT公司的网站仍然是攻击者最喜欢的,我们预测下个季度的情况应该会保持不变。此外,我们预计攻击次数将会上涨,主要是由于新出现的内容管理系统中的漏洞。

在检测并公布漏洞之后,由于无法及时更新系统和修补程序,许多web应用仍然易受攻击。攻击者会很快利用新发现的漏洞,在数天内将其“武器化”。有效的保护需要及时的软件更新和主动措施,例如web应用程序防火墙,以检测和防止对web应用的攻击。

参考来源:Positive Technologies, “Web Application Attack Statistics: Q2 2017”.