美国政府遭黑客攻击 “金链熊”致全球超200家重要机构受损

奇安信CERT分析认为,执行该攻击行动的是一个数百人的集团化组织,并将其命名为“金链熊”;

华尔街日报称,美国将该网络间谍活动确定为最高等级。

美国国家安全事务助理罗伯特•奥布莱恩当地时间15日缩短了他的出访行程,从巴黎紧急返回华盛顿,以协调处理“美国政府机构遭遇网络攻击”事件。

根据奇安信CERT对该事件的持续追踪分析,截止12月16日,已确认受害的重要机构至少200家,波及北美、欧洲等全球重要科技发达地区的敏感机构,其中美国占比超过60%。同时发现,执行该行动的可能是一个数百人的集团化组织。

受害机构中,美国占比超过60%

针对此次攻击事件,微软宣布,从北京时间12月17日0点开始,Microsoft Defender 软件将开始阻止已知的恶意SolarWinds安装文件。同时,据外媒 ZDNet 报道,微软已查封在本次事件中扮演核心角色域名所在的服务器。

奇安信CERT分析发现,核心域名被指向一个微软公司拥有的IP地址,根据攻击样本的预制指令,所有受害者的相关攻击活动都被即刻终止。

这显然是美国对本次APT事件的紧急反应,据《华尔街日报》等多家美媒报道,如果将网络间谍活动按可能的严重性和对国家安全的影响划分1-10个等级,此次行动的等级能达到10级。美国国土安全部的网络安全和基础设施安全局甚至发出命令说,目前受到的黑客攻击有可能会危及政府系统。

奇安信CERT发现,至少有200家以上的机构被该APT组织采取了行动,受害者遍及北美、欧洲、亚洲和中东地区的政府、科技公司和电信公司,覆盖军工、能源等多个涉及国家安全的行业。截至12月16日,美国已有124家机构遭受到攻击,占比62%。

奇安信CERT安全专家rem4x@A-TEAM认为,这是一场足以影响全世界大型机构的软件供应链攻击。该组织APT攻击具有极大的战略意图,可能是为了长期控制某些重要目标,或者获取足以长期活动的凭据。

执行该行动的是数百人的集团组织

奇安信CERT分析发现,这是一个数百人的集团化APT组织。该组织系统庞大、分工明确、纪律性强、攻击隐蔽,在执行该次任务中,至少包括三个不同职能的行动组织。

奇安信CERT根据他们的攻击手法、样本分析,勾画出该APT组织的作战路线图:“这次攻击有三个作战任务,分别由三个独立的行动组织来完成。”奇安信CERT安全专家rem4x@A-TEAM表示。

作战任务一:入侵供应商,大范围撒网

rem4x@A-TEAM判断,该APT组织攻陷了世界知名网管软件厂商SolarWinds作为入侵目标。该软件在全球有超过200,000个组织中使用,客户包括美国军方的所有五个分支机构、五角大楼、国务院、司法部、美国国家航空航天局、总统执行办公室和国家安全局。

奇安信CERT此前分析,这次APT攻击首先是对SolarWinds旗下的Orion网络监控软件更新服务器进行黑客入侵,并植入恶意代码。目前被污染的SolarWinds软件带有该公司签名,这表明SolarWinds公司内部很可能已经被黑客完全控制。

SolarWinds在声明中也表示:“根据监测,今年3月和6月发布的Orion产品可能已经被秘密地安装在大量高度复杂的、有针对性的目标中。”同时,SolarWinds在向美国证券交易委员会提交的文件中还表示:“大约有18,000个客户下载了木马化的SolarWinds Orion版本”。

作战任务二:实施供应链攻击,精准筛选重点目标

奇安信CERT发现,该组织具有极强的纪律性,对于攻击时机、攻击目标的选择,极富耐心,极其谨慎。

奇安信CERT认为,完成该目标的团队至少需要数十人。这些人员具有高超的代码仿冒能力,植入的恶意代码与SolarWinds产品的代码风格完全一致,完全不同于黑客所写的代码风格,从而成功绕过SolarWinds公司复杂的测试、交叉审核、校验等多个环节将恶意代码植入发布的软件版本之中。

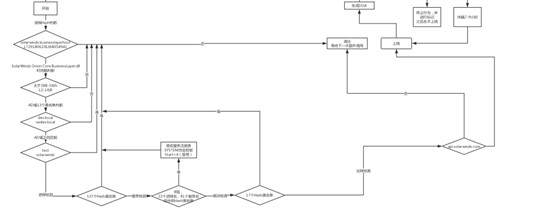

恶意样本植入后,至少要通过8个步骤进行复杂的校验、检查工作才会正式开启供应链攻击,截取部分攻击流程图如下:

接下来,该组织会根据回传的受害者信息,判断是否进行下一步行动,分为终止、等待、行动三个类别,再按照不同对象,分配不同的行动团队。执行该作战阶段的团队至少需要数十人,他们需要完成基础设施维护、攻击框架设计开发、目标甄别筛选等工作。根据奇安信CERT截止到12月16日分析的数据显示,攻击者至少将100家目标排除出了行动类别。

作战任务三:针对特定目标的渗透,完成收网

目前,根据奇安信CERT的统计,已经完成作战任务二的目标机构,至少有200家。一旦发起第三阶段作战,就意味着他们拥有这200个组织的“上 帝之手”……

这200家受害的重点机构,覆盖了美国、加拿大、日本、比利时、荷兰、澳大利亚等,多为发达国家。在行业分布上,包括国防科技、政府、医疗服务、教育、金融、食品等关键基础商业。

奇安信CERT测算,针对200家重点机构进行定点渗透,就代表着有200个攻击小组。保守估计,第三阶段的作战人数可能为数百人。

一个细思极恐的细节和一个终极悬念

细节:新冠疫情大幅提升了攻击成功率

奇安信CERT发现,此次网络攻击的行为与新冠疫情的爆发存在重合的时间窗口。SolarWinds官网显示,在新冠疫情期间,其开启了远程办公,并宣称支撑全球客户进行线上办公。

今年2月、3月后新冠疫情在全球蔓延,加速了全球数字化进程,很多公司和机构将业务从线下转移到线上。

奇安信CERT整理相关时间轴,攻击者在2020年2月26日更新了核心控制域名的NS记录,该记录被认为是本次行动的枢纽,图示如下:

SolarWinds表示,早在今年3月,该公司客户就在不知情的情况下安装了恶意软件,该恶意软件是植入到一款名为Orion的软件产品发布的看似无害的例行更新中。而就是这款Orion的软件产品,成了此次APT攻击的传送带。

“还有多少未被发现的‘SolarWinds’,谁会是下一个被发现的‘SolarWinds’?隐藏在冰山下的APT攻击,规模究竟有多大,辐射范围有多广?”这一切问题,尚无法知晓。“唯一确定的是,APT攻击安全威胁,比我们想象要严重的多。我们看到的远远少于所有的可能性。”rem4x@A-TEAM表示。