加强企业特权访问安全的7个方法

尽管当今许多的网络攻击都可以联系到内部恶意人员或是外部威胁者的特权滥用、不受限的越权访问有关,但仍有机构的安全计划未对此类行为做出有效控制。

这也就是特权访问管理(PAM)应发挥的地方,PAM是一组策略,用于保护、控制、监视企业系统上的特权活动和会话,而不影响业务生产力。

如何有效的设计、构建并部署一套针对特权滥用的防御机制,可参考以下几点建议:

发现并识别所有散落在网络中的特权账户、密钥、证书以及敏感文档,将它们整合到一个中心位置,设置适当的权限和策略,定义谁可以在什么时间段内访问它们中的什么内容。以此措施,构建起对关键数据访问的控制与可见性——尤其是这些可能为恶意行为提供高风险后门的长期未使用、被遗忘/弃用的特权账户。

采用多重身份验证,来验证这些执行特权活动的人员。更进一步,针对关键系统的访问,设置必要的审核措施,并设置资源使用到期或完成侯,自动收回凭证并重置。通过这种强的访问控制,攻击者将难以通过非法途径侵入,在网络中肆意妄为,阻碍业务的正常运营。

支持特权用户通过安全途径远程访问关键系统,而不必修改防火墙策略或是连接VPN,也不必记住大量复杂的密码登录过程。利用自动远程登录功能,使用户可以在混合环境中单点登录到所需的系统或应用程序。这种做法也可防止来自未知源的威胁,同时加快操作速度,提高生产力,更快的实现价值。

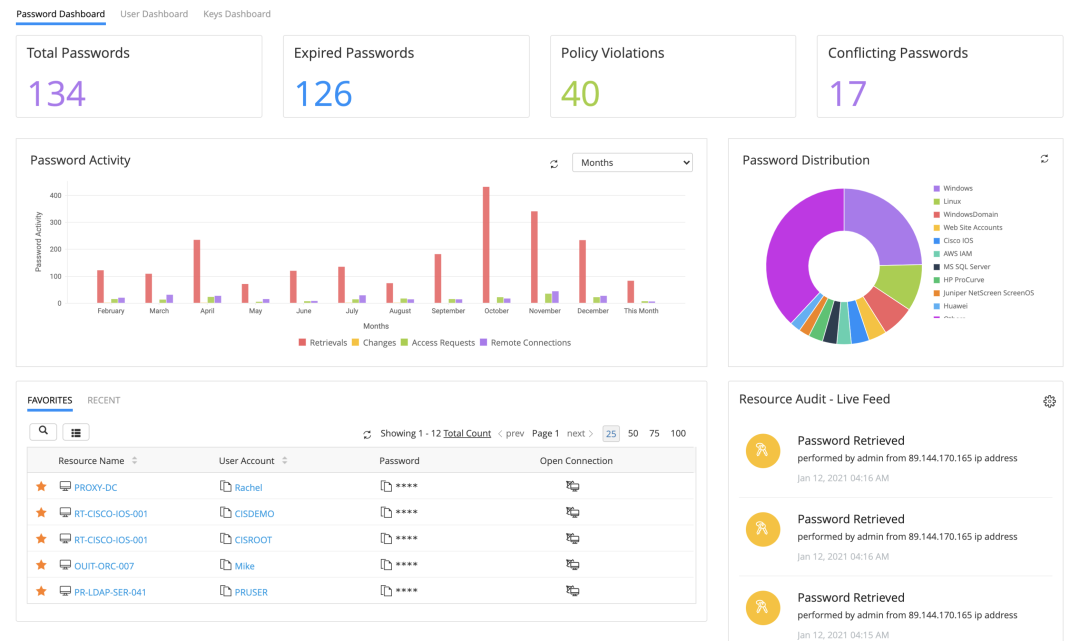

将DevOps自动化文件中硬编码凭证,整合到一个中心位置,强制实施基于API以及自动化脚本的方式,从中心密码存储库中获取所需的凭证,以防止暴露高风险的密码。实施密码安全的最佳实践,如密码定期轮换、增加密码复杂性,以大幅减少凭证被盗取或利用漏洞攻击的风险。

记录每个特权用户的会话,并将其记录为视频,保存在一个安全、加密的数据库中,以供将来审查。利用影子会话,实时监督正在进行中的会话,即时中止并发起对可疑会话的调查。针对受信的内部特权人员以及第三方供应商启用细粒度的特权会话录制,有助于简化治理,以及更佳的问责。

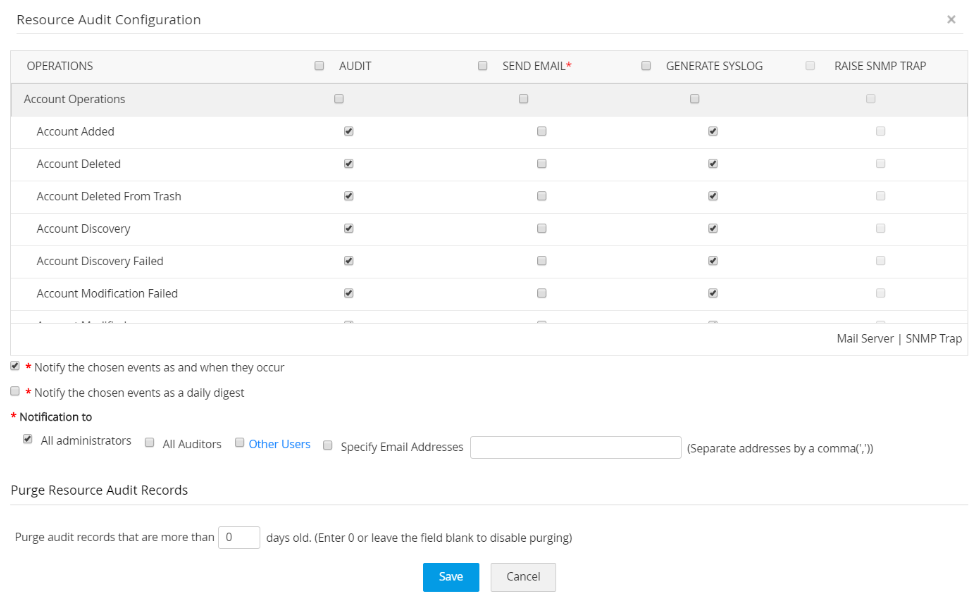

记录并可下载所有关于特权凭证及其访问的事件。许多法规合规性标准以及行业标准(如SOX、HIPAA、PCI DSS)都需要跟踪、监控对关键系统的访问。通过集中化的合规性审计以及报表,您可以方便的向审计人员以及取证调查人员出具相关的安全控制数据。

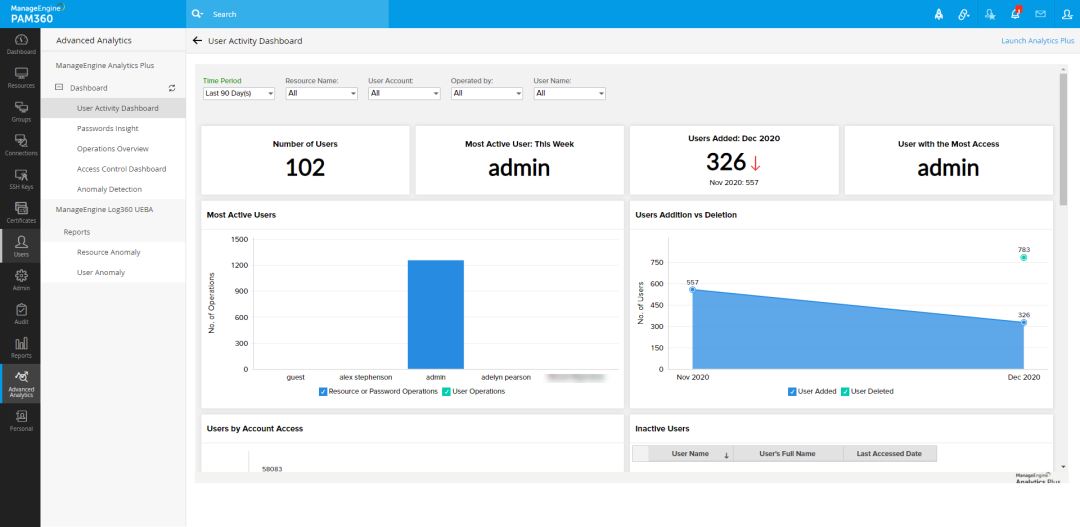

采用AI、ML驱动的监视功能,持续检测异常以及可能有害的特权活动,并自动启动缓解控制措施以防止损害加深。与SIEM以及安全扫描工具集成,以发现漏洞并及时执行补救措施。将ITSM添加到应用组合中,简化特权访问的请求,提高变更以及资产管理的效率。将特权访问数据与上述功能进行关联和同步,从中央控制台编排其工作流。

这样,您可以在整个架构中实施特权访问安全性,增强态势感知能力,缓解安全孤岛。